Dream cho biết: "Email đã được gửi đến nhiều địa chỉ nhận là các cơ quan chính phủ trên toàn thế giới, che giấu thông tin liên lạc ngoại giao hợp pháp. Bằng chứng cho thấy đã có một nỗ lực gián điệp khu vực rộng lớn nhằm vào các cơ quan ngoại giao và chính phủ trong thời điểm căng thẳng địa chính trị toàn cầu gia tăng".

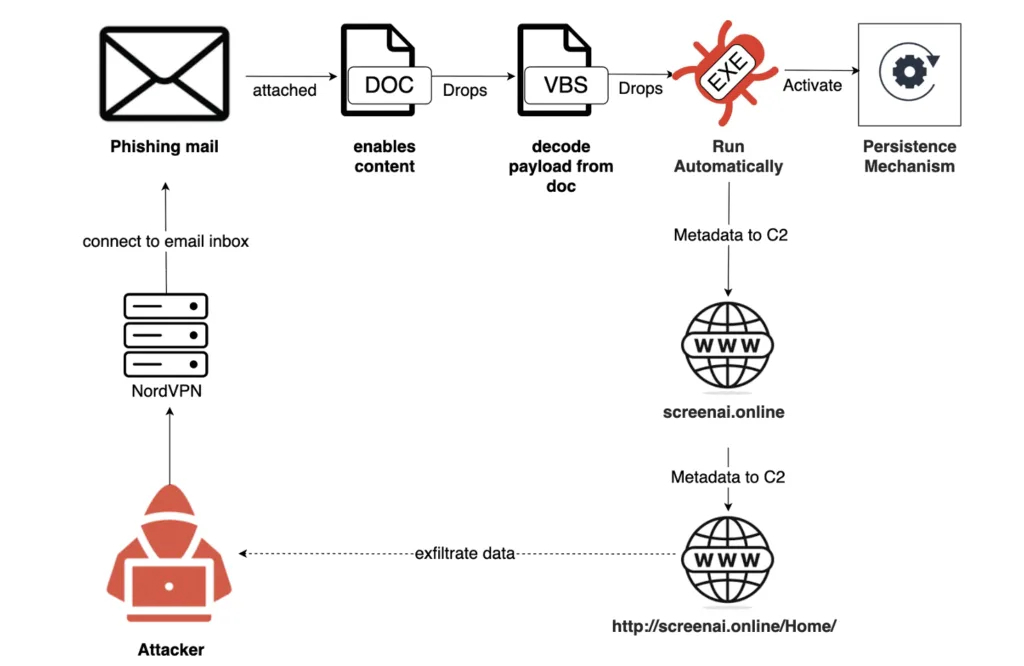

Chuỗi tấn công sử dụng email lừa đảo có chủ đề liên quan đến căng thẳng địa chính trị giữa Iran và Israel để gửi một tệp Microsoft Word độc hại, khi mở ra tệp này sẽ yêu cầu người nhận chọn "Enable Content" để thực thi macro Visual Basic for Applications (VBA) được nhúng, sau đó phần mềm độc hại sẽ được triển khai.

Sơ đồ mô tả một chuỗi tấn công bằng email

Theo các nhà nghiên cứu, các email này được gửi đến các đại sứ quán, lãnh sự quán và các tổ chức quốc tế ở nhiều khu vực như Trung Đông, châu Phi, châu Âu, châu Á và châu Mỹ. Điều này cho thấy chiến dịch tấn công đã tạo ra một mạng lưới lừa đảo rộng khắp. Trong đó, các đại sứ quán châu Âu và châu Phi được cho là mục tiêu bị nhắm đến nhiều nhất.

Các email được gửi từ 104 địa chỉ email riêng biệt đã bị xâm nhập thuộc về các quan chức và các tổ chức chính phủ giả mạo để tăng thêm độ tin cậy. Có một số email đến từ hộp thư bị hack thuộc Bộ Ngoại giao Oman tại Paris (*@fm[.]gov[.]om). Nội dung lừa đảo liên tục đề cập đến các thông tin liên lạc khẩn cấp của Bộ Ngoại giao Oman và lợi dụng macro truy cập nội dung, đây là dấu hiệu của một hoạt động gián điệp được lên kế hoạch kỹ lưỡng và cố tình che giấu nguồn gốc

Mục tiêu cuối cùng của các cuộc tấn công là triển khai phần mềm độc hại bằng cách sử dụng macro VBA một chương trình thực thi có thể thiết lập tính bền bỉ, kết nối với máy chủ điều khiển và ra lệnh (C2) để thu thập thông tin hệ thống.

Công ty an ninh mạng ClearSky (Israel) cũng đã nêu chi tiết một số khía cạnh của chiến dịch vào cuối tháng trước, cho biết các email lừa đảo đã được gửi đến nhiều bộ ngoại giao. "Các tác nhân đe dọa từ Iran đã sử dụng các kỹ thuật che giấu thông tin tương tự vào năm 2023 khi chúng nhắm mục tiêu vào Mojahedin-e-Khalq ở Albania. Chúng tôi nhận định rằng hoạt động này có liên quan đến cùng các tác nhân đe dọa từ Iran", bài đăng của ClearSky trên X cho biết.