Những secret này ảnh hưởng đến hơn 100 tổ chức, trong đó có một công ty thuộc danh sách Fortune 500 và một ngân hàng quốc gia lớn. Các nhà phát triển thường sử dụng Docker image để tối ưu hóa toàn bộ quy trình xây dựng và triển khai phần mềm. Tuy nhiên, như các nghiên cứu trước đây đã chỉ ra, sự bất cẩn trong việc tạo ra các image này có thể dẫn đến việc lộ các secret vẫn còn hiệu lực trong thời gian dài.

Sau khi rà quét các container image được tải lên Docker Hub vào tháng 11/2025, các nhà nghiên cứu bảo mật tại Công ty tình báo mối đe dọa Flare đã phát hiện ra 10.456 trong số đó bị lộ một hoặc nhiều khóa.

Các thông tin secret được tìm thấy thường xuyên nhất là token truy cập cho nhiều mô hình AI khác nhau (OpenAI, HuggingFace, Anthropic, Gemini, Groq). Tổng cộng, các nhà nghiên cứu tìm thấy 4.000 khóa như vậy.

Khi kiểm tra các image được quét, các nhà nghiên cứu phát hiện 42% trong số đó chứa ít nhất năm giá trị nhạy cảm. “Những lỗ hổng bảo mật này tiềm ẩn rủi ro nghiêm trọng, vì chúng thường cung cấp quyền truy cập đầy đủ vào môi trường đám mây, kho lưu trữ Git, hệ thống CI/CD, tích hợp thanh toán và các thành phần cơ sở hạ tầng quan trọng khác”, Flare lưu ý.

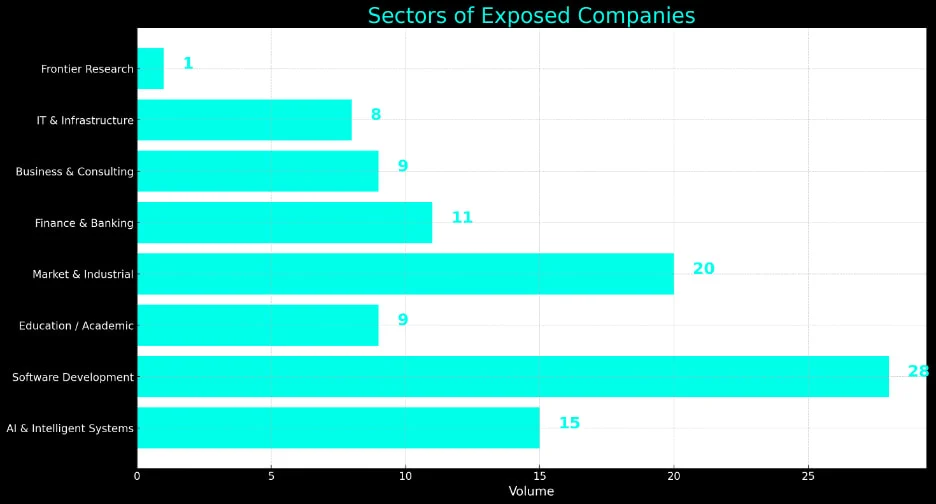

Phân tích 205 namespace đã giúp các nhà nghiên cứu xác định được 101 công ty, chủ yếu là các doanh nghiệp vừa và nhỏ, cùng với một vài doanh nghiệp lớn có mặt trong tập dữ liệu. Dựa trên phân tích, phần lớn các tổ chức bị lộ secret đều thuộc lĩnh vực phát triển phần mềm, tiếp theo là các doanh nghiệp trong lĩnh vực thị trường và công nghiệp, cũng như trí tuệ nhân tạo (AI) và hệ thống thông minh. Hơn 10 công ty tài chính và ngân hàng đã bị rò rỉ dữ liệu nhạy cảm.

Các lĩnh vực để lộ secret trên Docker Hub trong tháng 11/2025.

Theo các nhà nghiên cứu, một trong những lỗi thường gặp nhất là việc sử dụng các tệp .ENV mà nhà phát triển dùng để lưu trữ thông tin đăng nhập cơ sở dữ liệu, khóa truy cập đám mây, token và nhiều dữ liệu xác thực khác nhau cho một dự án. Ngoài ra, họ còn phát hiện các API token được mã hóa cứng cho các dịch vụ AI trong các tệp ứng dụng Python, tệp config.json, cấu hình YAML, GitHub token và thông tin xác thực cho nhiều môi trường nội bộ khác nhau.

Một số dữ liệu nhạy cảm nằm trong tệp manifest của các Docker image, một tệp cung cấp thông tin chi tiết về image đó. Nhiều vụ rò rỉ dường như bắt nguồn từ các tài khoản được gọi là “shadow IT”, tức là các tài khoản Docker Hub nằm ngoài các cơ chế giám sát nghiêm ngặt của công ty, chẳng hạn như tài khoản sử dụng cá nhân hoặc thuộc về các nhà thầu.

Flare lưu ý rằng, khoảng 25% các nhà phát triển vô tình để lộ thông tin secret trên Docker Hub đã nhận ra sai lầm và xóa thông tin bị rò rỉ khỏi container, hoặc tệp cấu hình trong vòng 48 giờ. Tuy nhiên, trong 75% trường hợp này, khóa bị rò rỉ không được thu hồi, có nghĩa là bất kỳ ai đánh cắp nó trong thời gian bị lộ vẫn có thể lạm dụng để thực hiện các cuộc tấn công về sau.

Flare khuyến nghị các nhà phát triển nên tránh lưu trữ thông tin secret trong container image, ngừng sử dụng thông tin xác thực tĩnh, có thời hạn dài và tập trung quản lý thông tin secret bằng cách sử dụng kho lưu trữ hoặc trình quản lý chuyên dụng. Ngoài ra, các tổ chức nên triển khai rà quét chủ động trong toàn bộ vòng đời phát triển phần mềm và thu hồi các secret bị lộ cũng như vô hiệu hóa các phiên cũ ngay lập tức.