.jpg)

Chiến thuật này đã từng được sử dụng để tấn công vào các công ty tiền điện tử và DeFi, nhà phát triển phần mềm, nhà báo, nhà nghiên cứu bảo mật và cả các tổ chức trong lĩnh vực quốc phòng, trong đó có ngành hàng không vũ trụ. Khi điều tra chiến dịch, các nhà nghiên cứu chia sẻ, Lazarus tập trung vào công nghệ liên quan đến UAV, phù hợp với tình hình diễn biến địa chính trị hiện tại.

Vào cuối tháng 3/2025, ESET quan sát thấy các cuộc tấn công DreamJob thực tế đã liên tiếp nhắm mục tiêu vào một công ty kỹ thuật kim loại ở khu vực Đông Nam châu Âu, cùng với một nhà sản xuất phụ tùng máy bay và một công ty quốc phòng đến từ Trung Âu. Tuy nhiên, công ty an ninh mạng không cung cấp bất kỳ thông tin chi tiết nào về tên các công ty cũng như về mức độ thành công của tin tặc.

ESET thông tin thêm, một công ty trong số này có liên quan đến việc phát triển công nghệ UAV, trong khi một công ty sản xuất các thành phần quan trọng của máy bay không người lái và công ty còn lại tham gia thiết kế phần mềm liên quan đến UAV.

Khi phân tích, các nhà nghiên cứu phát hiện chuỗi lây nhiễm bắt đầu bằng việc nạn nhân khởi chạy một ứng dụng hoặc plugin nguồn mở bị nhiễm Trojan, chẳng hạn như MuPDF, Notepad++, plugin WinMerge, TightVNC Viewer, libpcre và DirectX.

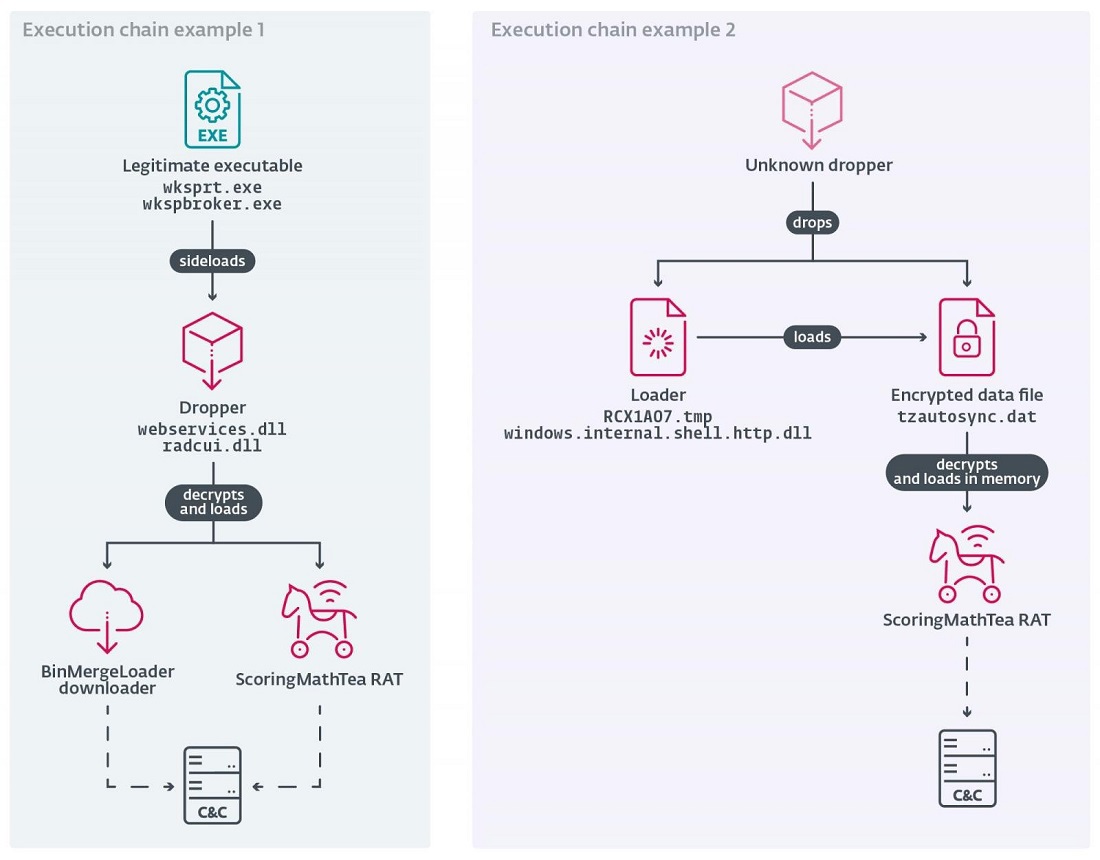

Việc tải DLL Trojan hoặc chèn mã độc được thực hiện thông qua DLL sideloading, một kỹ thuật trốn tránh sử dụng phần mềm hợp pháp nhưng dễ bị tấn công để tải phần mềm độc hại.

Ở giai đoạn tiếp theo, dữ liệu được giải mã và tải trực tiếp vào bộ nhớ bằng MemoryModule-style routine. Phần mềm độc hại trong bước cuối cùng là ScoringMathTea RAT (Trojan truy cập từ xa), thiết lập liên lạc với cơ sở hạ tầng máy chủ điều khiển và ra lệnh (C2) của kẻ tấn công để chờ nhận lệnh.

Trong một chuỗi lây nhiễm khác, trình tải phần mềm độc hại có tên BinMergeLoader (MISTPEN) được sử dụng thay cho RAT, nó lạm dụng Microsoft Graph API và token để truy xuất các phần payload bổ sung.

Hai chuỗi tấn công được sử dụng trong chiến dịch

ScoringMathTea RAT được ghi nhận lần đầu tiên vào năm 2023, hỗ trợ 40 lệnh trong phiên bản mới nhất, giúp kẻ tấn công có nhiều khả năng hoạt động linh hoạt, từ thực thi lệnh đến phát tán mã độc mới. Các nhà nghiên cứu giải thích: “Phương thức tấn công trong Chiến dịch DreamJob là kỹ thuật thông thường mà Lazarus thực hiện: Thao tác với các tệp và tiến trình, thay đổi cấu hình, thu thập thông tin hệ thống của nạn nhân, mở kết nối TCP và thực thi các lệnh cục bộ hoặc payload mới được tải xuống từ máy chủ C2”.

Các nhà nghiên cứu nhận xét rằng, mặc dù các chiến thuật trong Chiến dịch DreamJob và chiêu trò lừa đảo qua mạng xã hội đã được nhiều báo cáo vạch trần, nhưng đây vẫn là phương thức hoạt động hiệu quả của các tác nhân đe dọa từ Triều Tiên.

ESET cung cấp một bộ chỉ số xâm phạm (IoC) toàn diện cho các tên miền và công cụ độc hại mà tin tặc Lazarus sử dụng trong Chiến dịch DreamJob chống lại các tổ chức châu Âu trong lĩnh vực quốc phòng, quý vị độc giả có thể theo dõi tại đây.