Các nhà nghiên cứu cảnh báo, bằng cách lợi dụng lỗ hổng bảo mật, kẻ tấn công có thể lấy được các khóa mật mã và thực thi mã từ xa. Mặc dù lỗ hổng chưa có mã định danh chính thức, Gladinet đã thông báo cho khách hàng về vấn đề này và khuyến nghị cập nhật sản phẩm lên phiên bản mới nhất, được phát hành vào ngày 29/11. Công ty cũng cung cấp cho khách hàng một bộ chỉ số xâm phạm (IoC), cho thấy lỗ hổng đang bị khai thác trên thực tế.

Theo hãng bảo mật Huntress, ít nhất chín tổ chức đã bị nhắm mục tiêu trong các cuộc tấn công lợi dụng lỗ hổng mới này, kết hợp cùng với lỗ hổng CVE-2025-30406 - một lỗi chèn tệp cục bộ cho phép kẻ tấn công truy cập các tệp hệ thống mà không cần xác thực.

Từ IoC do Gladinet cung cấp, các nhà nghiên cứu của Huntress đã có thể xác định được lỗ hổng nằm ở đâu và cách các tác nhân đe dọa đang lợi dụng nó. Công ty phát hiện vấn đề bắt nguồn từ việc triển khai tùy chỉnh thuật toán mã hóa AES trong Gladinet CentreStack và Triofox, trong đó khóa mật mã và vector khởi tạo (IV) được mã hóa cứng bên trong tệp GladCtrl64.dll và có thể dễ dàng lấy được.

Cụ thể, các giá trị khóa từ hai chuỗi văn bản tĩnh 100 byte bằng tiếng Trung và tiếng Nhật, giống hệt nhau trong tất cả các lần cài đặt sản phẩm. Huntress giải thích rằng, lỗi nằm ở quá trình xử lý “filesvr.dn”, nó giải mã tham số “t” (Access Ticket) bằng cách sử dụng các khóa tĩnh đó .

Bất kỳ ai trích xuất được các khóa này đều có thể giải mã Access Ticket chứa đường dẫn tệp, tên người dùng, mật khẩu và dấu thời gian, hoặc tự tạo ra chúng để mạo danh người dùng và hướng dẫn máy chủ trả về bất kỳ tệp nào trên ổ đĩa. “Vì những khóa này không bao giờ thay đổi, có thể trích xuất từ bộ nhớ một lần và sử dụng chúng để giải mã bất kỳ ticket nào do máy chủ tạo ra hoặc tệ hơn, mã hóa ticket của chính chúng ta”, các nhà nghiên cứu cho biết.

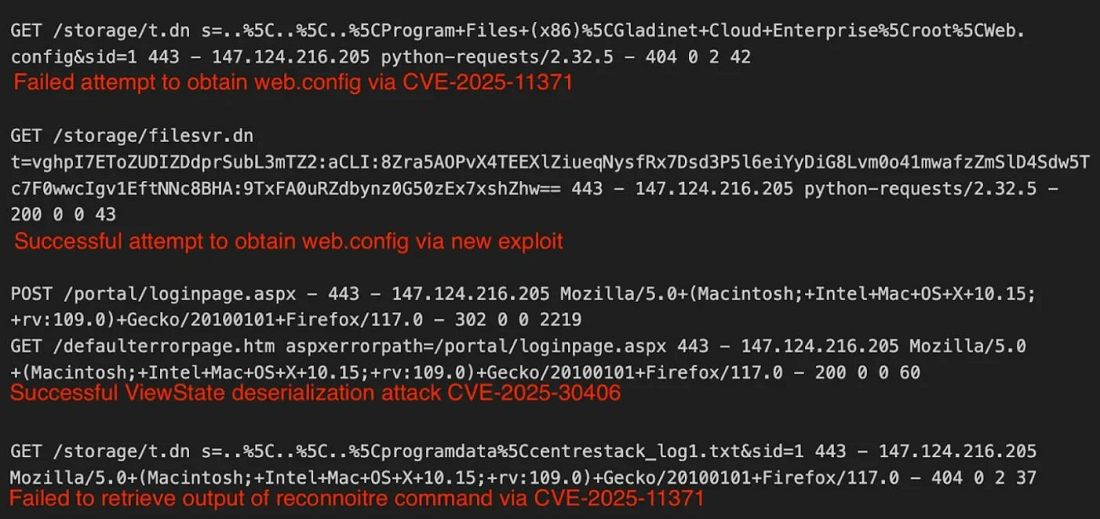

Huntress nhận thấy các Access Ticket được giả mạo bằng cách sử dụng các khóa AES mã hóa cứng và đặt dấu thời gian thành năm 9999, do đó ticket không bao giờ hết hạn. Tiếp theo, những kẻ tấn công yêu cầu tệp web.config của máy chủ. Vì tệp này chứa machineKey, chúng đã có thể sử dụng nó để kích hoạt thực thi mã từ xa thông qua lỗ hổng ViewState.

Hoạt động khai thác

Ngoài địa chỉ IP tấn công là 147[.]124[.]216[.]205, không có thông tin cụ thể nào cho thấy thủ phạm của các cuộc tấn công đó. Về các mục tiêu nhắm đến, tính đến ngày 10/12, Huntress xác nhận có chín tổ chức đến từ nhiều lĩnh vực khác nhau, bao gồm chăm sóc sức khỏe và công nghệ.

Người dùng Gladinet CentreStack và Triofox được khuyến nghị nâng cấp lên phiên bản 16.12.10420.56791 (phát hành ngày 8/12) càng sớm càng tốt. Ngoài ra, nên rà quét nhật ký để tìm chuỗi “vghpI7EToZUDIZDdprSubL3mTZ2”, chuỗi này liên quan đến đường dẫn tệp mã hóa và được coi là dấu hiệu đáng tin cậy duy nhất cho thấy tệp đã bị xâm nhập.

Trong báo cáo của mình, Huntress cung cấp hướng dẫn giảm thiểu rủi ro, cùng với các dấu hiệu xâm phạm mà quản trị viên có thể sử dụng để bảo vệ môi trường của họ hoặc xác định xem chúng có bị xâm phạm hay không.